Blanc Comme Neige (旧Iris BOTの現状)

Blanc Comme Neige (旧Iris BOTの現状)

当サイトは、MMORPG ラグナロクオンラインの旧Irisサーバを中心に

公式情報・イベント情報等を掲載していました。

また、アカウントハッキング予防法や、若干セキュリティ等についても

書いていました。

2021.09.21 火曜日

2009.11.12 木曜日

貼り付けられたURLにご注意を!

ウイルスを含む悪質な投稿にご注意ください

MIXIにて、注意を呼びかけています。

例え、友人からの書き込みであっても、

アカウントが乗っ取られて書込みされた可能性もあるので、

リンク先をクリックする際はご注意を!

過去にRO関係のブログやサイト、また、メッセンジャーをのっとり

URLをばら撒く等もありましたが、あの手この手で手段を選ばず

してくるので、自分は大丈夫とか思わず、

警戒してください。

何度も言いますが、自分を守れるのは自分だけです。

取れるべき手段を取っておきましょう。

WindowsUpDateは定期的に!

セキュリティ対策ソフトの導入!

以下MIXIからの引用

ウイルスを含む悪質な投稿にご注意ください(2009年11月11日(水))

mixi運営事務局です。

コミュニティのトピックや全体公開の日記コメントに、ウイルスを含むURLが投稿されているという報告がありましたので、

ご注意ください。

今回報告された悪質投稿の主な特徴は以下の通りです。

なお、これらはいずれも一例ですので、同様な投稿にも十分ご注意ください。

■投稿箇所の例

- 全体公開に設定されている日記のコメント欄

- オンラインゲーム関連のコミュニティのトピック

■投稿内容の例

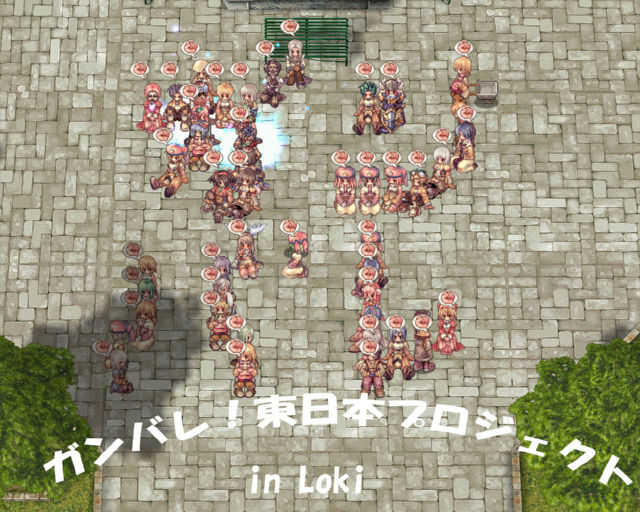

- クエストダンジョン【Loki】虚像...

- パッシブチャンプが真っ赤なマーチ装備して...

※オンラインゲームについての投稿動画を装うケースが多いようです。

■リンクURLの例

- http://www.nigauri.sakura.ne.jp/src/up*****.lzh

- http://77c.org/p.php?f=nk*****.zip

※投稿されたURLや外部サイト内のURLには、末尾に「.lzh」「.zip」などの文字列が含まれています。

投稿されたURLをクリックするか、リンク先よりダウンロードしたファイルを開くと、オンラインゲームや

mixiのログインメールアドレス・パスワードの情報を盗む「トロイの木馬」ウイルスに感染してしまう危険性があります。

また、上記のような投稿を自動的におこない、さらに感染を広げてしまう可能性もあります。

mixi運営事務局では、このような投稿を発見次第、削除対応をおこなっておりますが、

不審な投稿やコメントを発見した場合はくれぐれもURLをクリックしないようにお願いいたします。

もしこれらの投稿からリンクをクリックしてしまった場合には、セキュリティ対策ソフトなどで駆除を行った上、

ログイン可能な状況であれば早急にパスワードの変更をお願いいたします。

※駆除をおこなわずにパスワード変更をすると、変更したパスワードも盗まれてしまう危険性があります。

お使いのパソコンにセキュリティ対策ソフトがインストールされていない場合は、

このようなウイルスの被害やアカウント乗っ取りの被害に遭う可能性がありますので、ご注意ください。

なお、スパイウェア対策機能が搭載されたセキュリティ対策ソフトのご利用や「Windows Update」などで、

常に最新の状態に更新することをおすすめいたします。

以上、どうぞよろしくお願いいたします。

2009.10.13 火曜日

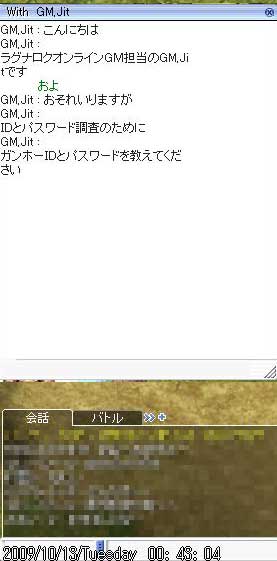

GM(ゲームマスター)詐称にご注意を

一部サーバで、GMを詐称した耳打ちを無差別にし、ガンホーIDとパスワードを聞き取り悪用しようとしているようです。

私が所属するギルドのギルドマスターから情報をいただきました。

プロンテラを出て南を

少し歩いたらすぐWISが飛んできたそうです。

プロンテラを出て南を

少し歩いたらすぐWISが飛んできたそうです。

GM詐称はBAN対象です。

また、

ゲームマスターがID、パスワードを

聞いてくることは絶対にありえません。

ROに限りませんが、IDやパスワードは

他人には絶対に教えないでください。

この事件は、現在起こっている悪意ある第三者による、

ガンホーゲームズへの大量のログイン試行がされているという事を利用して、

あわよくば、ID、パスワードを手に入れて不正にアクセスして

アイテム等奪ってやろうと思っている悪質なものだと思われます。

引っかかることはないとは思いますが、ご注意ください。

2009.03.07 土曜日

お知らせとお詫び

3月6日05時55分に発生したサーバ側の障害により、当サイトを含む全データが消失したため、

復旧作業を3月6日18時から実施しておりましたが、3月7日19:30をもって、

当サイトのデータの復旧が、終了致しました事をご報告致します。

閲覧者の皆様には大変ご迷惑をお掛け致しましたことをお詫び申し上げます。

また、不具合等ございましたら、報告の方宜しくお願い致します。

2008.08.18 月曜日

アカウントハッキングの手口

確認されている手口

手口は日々新しいモノが出てきています。

アカウントハッキング罠アドレスのドメインも毎日のように新しいタイプが

確認されています。

予防策はこちら

WARNING! (2007.8.13追記)(Chaos-BOT情報局一部抜粋及び追記)

メッセンジャーを介して

zipファイルが送りつけられる事例が報告されています。

以前からメッセのウイルスはあったのですが、今回ROのアカウントハッキングに

いきなり送られたファイルを実行する、いきなり送られたURLにアクセスする。

関係ありそうなウイルスが確認されたようです。

Windows Live Messenger

MSN Messenger

Windows Messenger等を通して知人リストにscrファイルを送りつけるウィルスが確認される

これは感染した人を踏み台にしてさらに被害を進めていく

私自身もメンバーリストにあるとある友人から怪しいメッセージを何度も受信しています。

メッセンジャー自体はオフラインが多い(携帯で接続が多いため添付ファイルの受信はまだ受けたことは無いです)ので、

被害はないのですが、友人知人からといえども

そのような事はしないようにしましょう。ネット社会において身を守る常識です

友人知人または全く知らない人から

「img1756.zip」が送られてくる

↓

解凍するとscrファイルが出てくる

↓

起動したらアウト

↓

勝手に友人に「img1756.zip」を送りつける

↓

無限ループ

※ ファイル名「img1756.zip」はそのときで変わる

【ファイル送信時のメッセージ例】

・what the fuck, did you see this?

・hey man, did you take this picture?

・look @ this picture of me, when I was a kid

・look @ my cute new puppy :D

・I just took this picture with my webcam, like it?

・check it, i shaved my head

xxxxxxxx の発言 (1:48):

look @ this picture of me, when I was a kid

xxxxxxxx の送信:

img1756.zip(41.1 KB)

承諾(Alt+C) 名前を付けて保存...(Alt+S) 辞退(Alt+D)

ウィルス情報(駆除方法もこちらで

・W32.Scrimage.A

・W32.Mubla.B

・WORM_IRCBOT.ADU

亜種も出ているので同じ名前が無い場合は各対策スレで相談を

感染してしまうとメッセンジャーでメッセージが送れなくなり

友達リストにファイルを送信しまくる

メッセ再起動でメッセージを送れるようになりとりあえず送信はとまる?

感染者のPCにはバックドアが仕掛けられる

【駆除方法】

対応済のウイルス対策ソフトでスキャン→駆除

※未対応のものもあるので対応状況を確認すること

1. 感染したらLANケーブルを抜く(インターネット接続をきる)

2. レジストリのチェック スタートメニュー→ファイルを指定して実行で「regedit」

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\"Microsoft Genuine Logon" = "svchost.exe"

3. 念のためにWindows再起動

4. 必要無いと思いますが、システムの復元を無効化(_RESTOREにあるファイルを削除する)

無効化の方法

スタートメニュー→システム→システムの復元

5. C:\WINDOWS\svchost.exeの削除

注意!!

本来のsvchost.exeというファイルは

C:\WINDOWS\system32\svchost.exeにあります。

間違ってこちらのほうを削除しないように!!

システムが起動しなくなってしまい、OSの再インストールをしなければならなくなります。

6. C:\WINDOWS\img1756.zipの削除

7. 必要無いと思いますが、Windows再起動

8. 4を実行した人は、システムの復元を有効化

有効化の手順は無効化にしたときのチェックを外すだけ。

9. アンチウイルスのソフトウェアを全て最新にする

10. 全スキャンを実行する

11. 全スキャン中は暇なので、反省する

見かけないドメインに注意(2007.3.25追記)

仮想橋様の方に上がっていたのでこちらでも書いておきます。

以下引用

見慣れないドメイン名、「.mobi」や「.info」等を含むURLは危険です

下記は、本日当サイトのBBSに書き込まれた内容です。1 名前:皇子:2007/03/22 21:11 ID:1Ts0YVfZFc IP:59.58.219.206:

韓国をはじめとする他国のLineageの、様々な情報を交換したり議論したりするスレッドです。

?スレタイトルと関係のない話題は他スレでお願いします。話題を止める際には、その話題に該当する

スレッドへの誘導を忘れずに。

?晒しスレではないので、日記サイト等の個人的なサイトURLの貼り付けはやめましょう。

?嘘情報に釣られても怒らずに、それを経験にして嘘情報を見抜く術を身に付けましょう。

http://www.r*g*a*o**.mobi/bbs

URLのドメイン名「.mobi」ですが、見慣れないものだと思います。

「.mobi」は、昨年9月26日より一般登録が可能となった新しいドメイン名です。(参考:wikipedia)

【見慣れないドメイン名は危険!】です。

あまり見かけないドメインは危険な場合が多いため、むやみにリンク先へ行かない様にしてください。

日本ではスクウェアエニックスによるFFスペシャルタスクチーム、中国では本格的にRMT全面規制と、RMT排除に対する

活動が活発になってきました。今後、攻撃はますます増えてくる可能性があります。十分に注意して下さい。

盗まれるmsnアカウント(2007.3.25追記)

msnのアカウントを盗むトロイも同梱されていることが

多いので、msn messengerが入っているようなら要注意です。

・アカウントを盗用しメンバーへのアカウントハッキングアドレスの配布の可能性

・ROのID (レジストリから簡単に得られます)、msnのパスワード、

msnのメールアドレスの組み合わせで、人によっては いろいろ

いじれちゃう状態にあるかも。

アカハック総合スレ5/795さんの書き込みより

ウィルス情報→PWS-Maran.dr(正確にはトロイ)

コレにより知人からのメールに書いてあるURLも

疑わなければなりません。

MSNのアカウントをハッキングし、、知り合いのメッセでINし

メッセでRO垢ハックURLを貼り付けてくる輩もいるようです。

知り合いからのメッセでも、いきなりのURLや

語尾にexeのついているURLは踏まないように

みなさんも十分気をつけてください

動画サイトActiveX許可の罠

ActiveXを許可しないと見れない動画のサイトの

コメント欄へのアカウントハッキング罠アドレスの書き込みがあったようです。

偽造画像、アプロダの罠

アプロダなどで拡張子がjpgなので油断して踏むと、実はhtml

0サイズのiflameで罠アドに飛ばされ偽装のjpgを表示します。

IEなどの拡張子が違うものでも開いてしまうブラウザでは

むやみにアプロダをクリックしないようにしてください。

画像だからと気軽に押さずに先ずはカーソルを合わせて

リンク先を確かめてクリックしましょう

画像がすでに表示されているタイプのモノは

大丈夫だろうということです。

安心?安全?mixiの罠

mixiなどの囲まれて安全が保証されたかのように感じる空間でも

コメント欄にハッキングアドレス貼り付けが行われているようです。

BBSやコメントの罠

管理人や常連を語った書き込みや、アカウントハッキング対策などという

名目でURLを貼り付ける悪質なものも確認されています。

ROに関係のないHPやブログなどにも

無差別で書き込みが行われているようです。

職業wiki外部リンクの罠

大手情報サイト閉鎖などで情報を求めて各職業のwikiを

たずねる事も多いでしょう。

ですがwikiは多くの人が簡単に書き換えることができるのが特徴

その特徴を逆手にとった悪質な書き換えが頻発しています。